Der Virtual Machine Manager (virt-manager) ist eine grafische Oberfläche, mit der virtuelle Maschinen unter Linux erstellt und verwaltet werden können. Sie vereinheitlicht damit die Bedienung unterschiedlicher möglicher Virtualisierungslösungen wie QEMU, KVM und Xen sowie LXC-Containern. Virt-manager und QEMU/KVM bilden ein gutes Team, um eine flexible Testumgebung aus virtuellen Maschinen einzurichten, die auch remote bedient werden kann.

1. Installation

Unter den meisten Linux-Distributionen sollte die Installation von virt-manager, qemu und firewalld (wird bei der Anlage neuer virtueller Netzwerke vorausgesetzt) ausreichen.

2. Konfiguration

Standardmäßig kann nur der Administrator root mit virt-manager arbeiten, aber es reicht aus, den gewünschten Benutzer zur Gruppe libvirt hinzuzufügen. Je nach System erstellt man diese Gruppe einfach vorher selber. Die neue Gruppenmitgliedschaft wirkt erst nach der nächsten Anmeldung des Benutzers. Außerdem bearbeitet man die Datei /etc/libvirt/libvirtd.conf, sodass die folgende Einstellungen aktiv ist:

unix_sock_group = "libvirt"

Danach wird der Dienst libvirtd gestartet. Auf den meisten Linux-Systemen geschieht das heute so:

systemctl start libvirtd

Wenn der Dienst ordentlich startete, sollte dieser Befehl einen Status von active (loaded) anzeigen:

systemctl status libvirtd | grep Active

Damit der Dienst gleich beim Systemstart aktiviert wird, gibt man den folgenden Befehl ein:

systemctl enable libvirtd

3. Verbindung

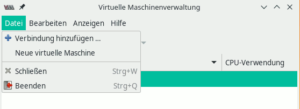

Nach dem ersten Start von virt-manager muss möglicherweise erst noch eine Verbindung mit einer Virtualisierungsschicht eingerichtet werden. Das ist in wenigen Schritten erledigt. Im Menü wählt man Datei → Verbindung hinzufügen …:

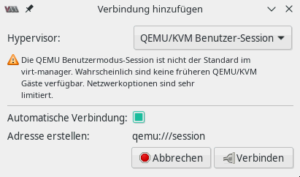

Dort wählt man die QEMU/KVM-Benutzer-Session:

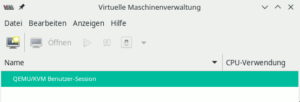

Anschließend taucht die Session in der Liste der Hypervisor-Verbindungen auf, wo sie bei Bedarf verbunden und getrennt werden kann:

Sie werden schnell feststellen, dass Ihre Möglichkeiten, Netzwerke einzurichten, in der Benutzer-Session qemu:///session stark eingeschränkt sind. Virtuelle Maschinen nutzen standardmäßig eine Bridge, die als virtueller Switch im Netzwerk 192.168.122.0/24 per NAT die Kommunikation nach außen ermöglicht. Dagegen hat man in der System-Session qemu:///system mehr (Root-)Rechte. Das ist absichtlich so und auch sinnvoll. Wie man einzelne Benutzer trotzdem entsprechend privilegiert, obwohl das in dieser Artikelreihe weder nötig noch sinnvoll ist, erkläre ich hier: virt-manager: Netzwerke ohne Root-Rechte verwalten

Ein Kommentar